ВІРУСНА АТАКА ЗАРАЗ! ЩО ТРЕБА ЗНАТИ!

Наша команда підтверджує її масштабність і небезпеку та допомогаємо у протидії. Перша рекомендація - якщо хтось з вас вже спіймав вірус на Вінду НІ В ЯКОМУ РАЗІ НЕ ПЕРЕЗАВАНТАЖУВАТИ КОМП!. Є ...

Додано:

Вадим Георгієнко

Наша команда підтверджує її масштабність і небезпеку та допомогаємо у протидії. Перша рекомендація – якщо хтось з вас вже спіймав вірус на Вінду НІ В ЯКОМУ РАЗІ НЕ ПЕРЕЗАВАНТАЖУВАТИ КОМП!. Є ймовірність, що ключ для розшифрування ще знаходиться в оперативній пам’яті! Можна і репост.

За надходженням нових рекомендацій буду дописувати тут.

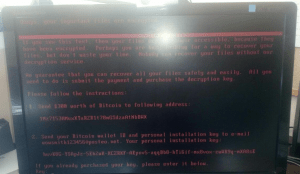

Як може виглядати:

– Поки триває шифрування файлів на диску – вони залишаються доступні (можна їх забекапити)

– Після перезавантаження починається начеб-то робота чекдиску, але насправді відбувається видалення файлів! Якщо машина перезавантажилась – то недопускати запуску чекдиску! Данні ще можна прочитати, якщо з Linux машини примонтувати уражений диск!

3. Після шифрування треба дивитись під Linux видалені файли.

20:00 На сейчас обнаружено уже 3 вируса. Один шифрует только мбр, другой и мбр и файлы, третий вообще не ясно, завалил рейб напрочь. Соответственно, и проявляются они по разному, так что в некоторых случаях вирус перезагружает комп сам.

28.06.17 – Конкретні дії. які зупиняють і запобігають епідемію:

Вимкніть IPv6.

Заблокувать:

84.200.16.0/24

111.90.139.0/24

95.141.115.0/24

185.165.29.0/24

coffeeinoffice.xyz

french-cooking.com

sundanders.online

casconut.xyz

blumbeerg.xyz

insurepol.in

whitefoam.org.uk

xfusion.co.uk

affliates.in

chyporus.in

dantan.club

kababmachatu.xyz

damodot.xyz

ballotvize.xyz

Порти розповсюдження:

135

139

445

1024-1045

Для зупинки епідемії локально, створити файли та встановити їм атрибут “тільки читання”:

C:\Windows\perfc

C:\Windows\perfc.dll

C:\Windows\Temp\perfc

C:\Windows\Temp\perfc.dll

#CyberSecurity #CyberAttack #PetyaA #UnitCI#UkrainianCyberForces http://itlab.name/petya.html

Далі, будь ласка, спостерігайте за публікаціями Andrii Pertsiukh який безпосередньо зараз працює з проблемою